Prestashop: regenera tus miniaturas sin error de “conexión con el servidor se interrumpió antes de finalizar”. 1.6 en adelante.

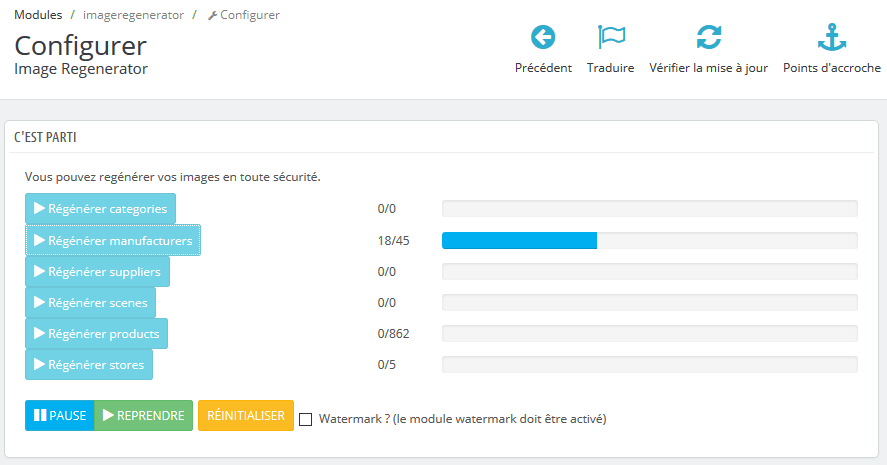

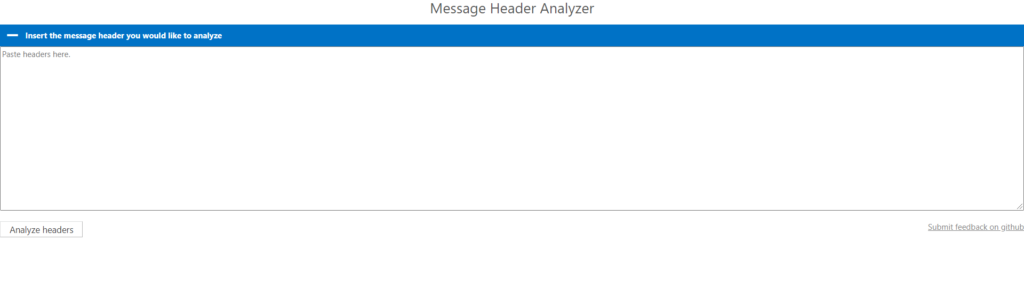

Algo muy común en los gestores de contenidos es tener que regenerar las miniaturas. Esto significa volver a crear las miniaturas a partir de la única imagen que solemos subir. Ya sea porque alguna tiene error, o porque hemos cambiado los tamaños. En Prestashop también existe esta opción, y se puede hacer “de golpe” (si tienes muy pocas), o por tipos (categoría, productos etc). Aún así, en cuanto tienes un buen número de productos, es muy común que te salga el error “Solamente una parte de las imágenes han sido regeneradas. La conexión con el servidor se interrumpió antes de finalizar.“ La razón es que los servidores tienen un tiempo que dejan que los procesos se ejecuten sin recibir respuesta. A partir de dicho tiempo ocurre lo que llamamos un “timeout” y el proceso se da por “colgado“. Esto ocurre para evitar tener procesos abiertos indefinidamente que bloqueen el servidor. Puedes intentar subir los parámetros de php que regulan este timeout, los max_execution_time y max_input_time. Pero ya te digo que, en un alojamiento compartido, si tienes suficientes productos, es difícil que esto te resuelva el problema. Es por ello que este plugin que recomendamos hoy es tan útil. Lo que hace es ir regenerando miniaturas por Ajax, donde el proceso es cada miniatura (o conjunto de ellas) y no todas. Consigue así evitar el error, y además otras cosas útiles como a) ver el estado de la regeneración b) pausarla y reanudarla cuando quieras. Plugin gratuito para regenerar miniaturas: imageRegeneratorPrestashop. Esta es una de las maravillas de tener una comunidad que aporte al gestor de contenidos. Este autor ha creado un módulo totalmente gratuito, válido para Prestashop 1.6 y 1.7 (1.6 en adelante). Y funciona muy bien. Podéis descargarlo de su página de Github: https://github.com/ComonSoft/imageRegeneratorPrestashop (creo que ese es 1.6 y este 1.7 https://github.com/meetjey/imageRegeneratorPrestashop) o, más fácil, desde su página web: https://boutique.comonsoft.com/fr/modules-gratuits-prestashop/27-regeneration-des-images-prestashop.html Es muy sencillo de usar: instálalo, actívalo y tienes un botón con las opciones de regeneración. Además, como os dije, podéis pausarlo y ver su proceso. Muy fácil, muy sencillo y muy eficaz.