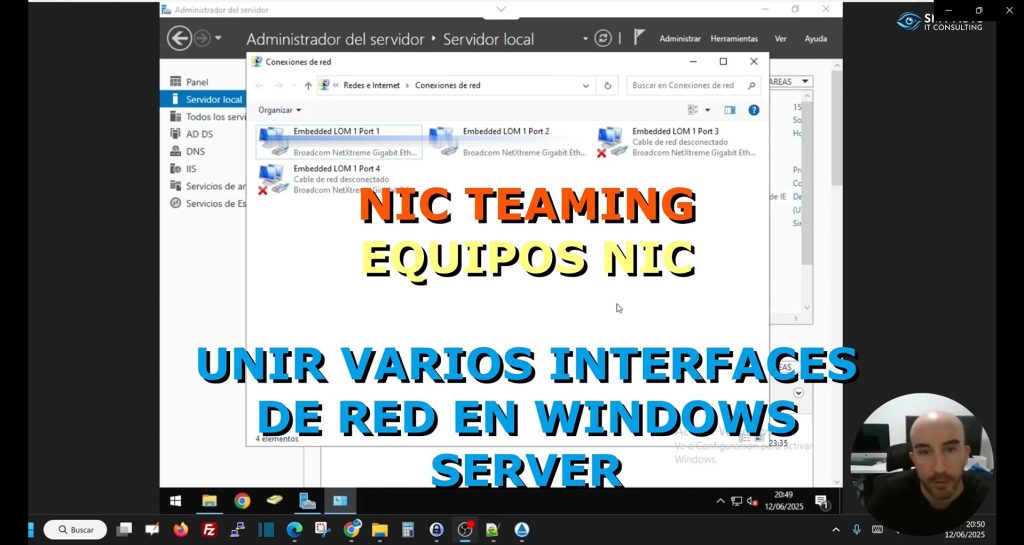

Crea NIC Teaming, Equipos NIC, en Windows Server paso a paso.

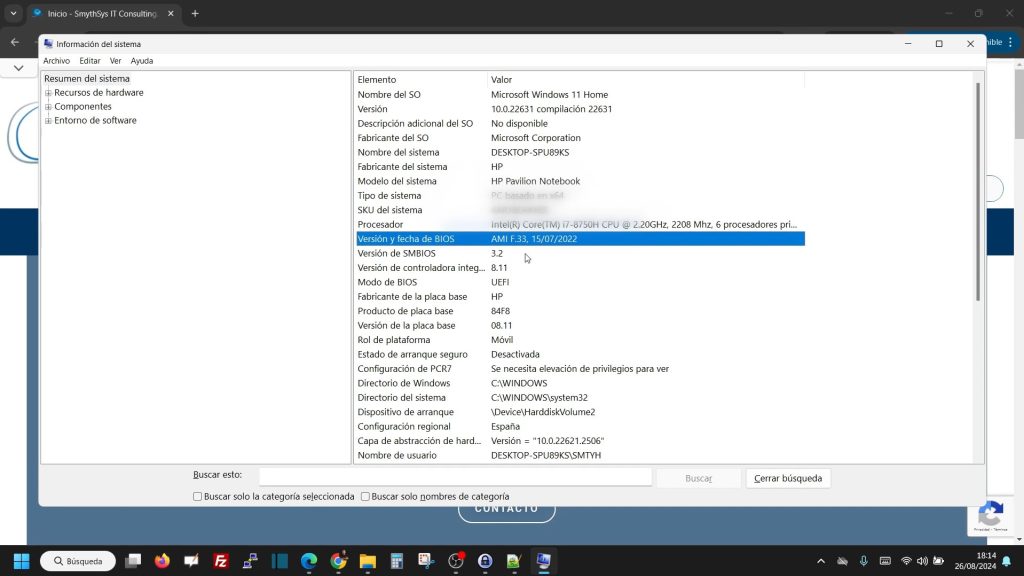

Cuando tienes un servidor Windows, sueles tener varias tomas de red, o NIC. Conectar todas esas tomas es buena idea porque aumentas el ancho de banda que puede entrar y salir del servidor, haces la “tubería” más grande. Esto mejora la velocidad a la que podemos trabajar. Pero conectar las tomas solamente no es suficiente, hay que unirlas, virtualmente, para convertirlas en una. Es lo que se llama NIC Teaming o Equipos de NIC. Esto es lo que os mostramos hoy, cómo crear un NIC Teaming en un servidor de Windows Server. Esperamos que os guste.