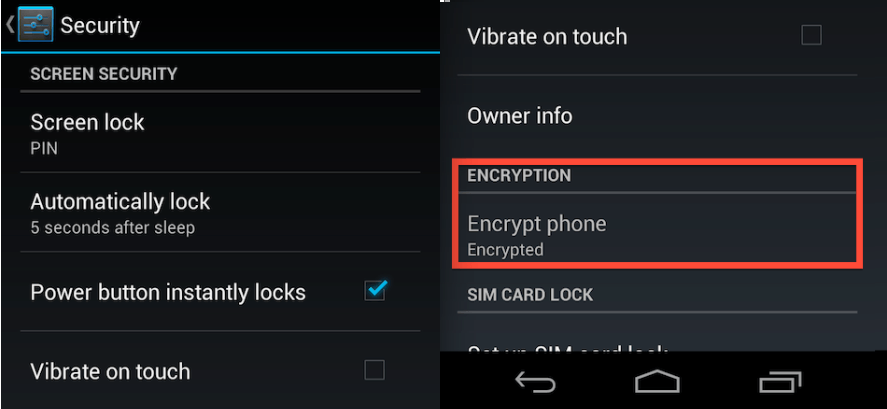

Primero voy a daros la razón por la que habría que hacer esto en un móvil (incluso en un ordenador). Como podéis ver aquí hace unos días se hizo un estudio y se compraron varios móviles Android (20) de segunda mano en una web de compra por Internet. En esos móviles se pasaron unos programas de recuperación de datos y se obtuvieron muchos datos. Cito: “de 40.000 fotos, entre ellas más de 1.500 en las que aparecían niños, más de 750 de mujeres con poca o ninguna ropa, y 250 de hombres también desnudos o semidesnudos.” Además de esas fotos se obtuvieron muchísimas direcciones de e-mail, contactos, teléfonos, nombres e incluso se pudo indentificar la identidad de algunos dueños. Y se lo curraron mucho…se puede obtener más. Imaginaos documentos de empresa, datos de banco, tarjetas, datos de clientes, contraseñas…. Esto es en la venta, y algunos se habían borrado o reseteado a fábrica (lo que no importa porque eso no borra los datos), imaginaos cuando lo pierdes y ni si quiera se hace eso. Al principio decía lo de más importancia hacerlo en el móvil porque son dispositivos que cambian de manos, se roban o se pierden con más frecuencia que los ordenadores. La solución obviamente no es tener la pantalla bloqueada…eso es muy sencillo de saltar (algún artículo escribiremos sobre eso). ¿Cual es la solución? Una de ellas es encriptar (cifrar) los datos. Esto pone un cifrado en la información de tu ordenador para que sólo sea legible desde tu dispositivo y con una clave. Cualquiera que consiga tu dispositivo, aunque pudiera acceder a el saltándose los métodos de seguridad si no tiene la clave sólo verá símbolos raros. Puede resetear los valores a fábrica pero eso quitará la contraseña y se perderán los datos. El cifrado se puede hacer en la memoria interna del teléfono o en la tarjeta (SD). Puedes tener los del teléfono cifrados pero la tarjeta no para poder usarla para compartir datos o ponerla en el ordenador. ¿Inconvenientes? Varios aunque su importancia depende para cada usuario. El primero es que no puedes usar como método de protección de pantalla los que están de moda “patrones, reconocimiento etc”, sólo la contraseña (que usará para descifrar). Por otro lado repercute un poco en el rendimiento del teléfono porque tiene que descifrar (no demasiado). Y por último si pierdes la clave….se perdieron los datos. Si quieres cifrar tienes que tener el móvil cargado o conectado, una contraseña para la pantalla e irte a Ajustes, seguridad, encriptado. El proceso puede tardar más de una hora. Si se reinicia volved a intentarlo. Nota: La opción de encriptado no está en todos los dispositivos, depende del firmware. Si no lo tienes puedes cambiar de firmware o escoger alguna de las opciones más abajo. Existen otras alternativas si no quieres ser tan drástico para mejorar MUCHO tu seguridad. Y que recomendamos como mínimo. Bloqueo de la pantalla con seguridad. No es MUY seguro…pero no dejes el teléfono abierto que eso es facilitar las cosas.Eso es casi pedir que te hagan algo. Mete todas las contraseñas e información confidencial (datos) en herramientas tipo Keepass. Esta EXCELENTE aplicación crea un fichero cifrado que puedes usar desde el móvil, ordenador etc etc. Nosotros metemos TODA la información confidencial ahí. Mete cualquier video o foto comprometidos, privados o simplemente que no quieras público en carpetas cifradas por aplicaciones especializadas. Para el usuario básico medio recomendamos lo último. Para el avanzado o para empresa cifrar todo el dispositivo (conociendo sus inconvenientes). Nota 2: Si quieres vender o tirar el móvil recomendamos que antes de hacerlo hagas este proceso de cifrado. Así la siguiente persona no podrá ver nada de tus datos aunque resetea a fábrica.