Cambiar la contraseña Windows 8 con UEFI.Activar cuenta de administrador.

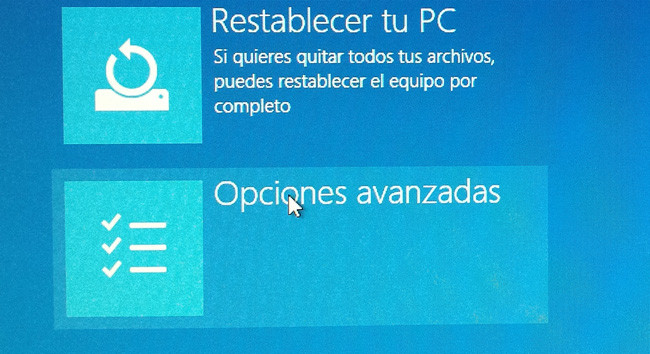

¡Primer vídeo de nuestro canal de Youtube! Perdonad por la calidad y cualquier fallo que hayamos tenido…irán mejorando. Hoy os enseñamos a activar el Administrador oculto de Windows 8, lo que te permite muchísimas cosas como acceder a un ordenador del que no sabes contraseña, cambiar la contraseña de un usuario, meterle en el grupo de administradores (ese era el caso del cliente que nos vino con ese ordenador). Este usuario Administrador no tiene contraseña y viene desactivado por defecto. Recomendamos volver a dejarlo desactivado. Para activarlo usamos un truco que ya mencionamos en el blog, el de Utilman, que te permite, sin poder acceder a Windows como administrador, abrir una consola de comandos. El problema con muchos ordenadores ahora es que vienen con UEFI, lo que no te permite arrancar ahora con discos o USB que no son compatibles con UEFI. En el vídeo te enseñamos cómo. El proceso explicado es sencillo, desactivas UEFI, arrancas con un Live CD (en nuestro caso Lubuntu), accedes al disco, usas el truco de Utilman y reinicias. Al arrancar abres la consola pinchando en el icono de accesibilidad y activas el usuario adminsitrador con: net user Administrador /active:yes Si no puedes acceder al disco o no funciona el comando vuelve a activar UEFI. Una vez hecho esto reinicias y tendrás una ventana con el administrador. Entra y haz lo que tenías que hacer (cambiar contraseñas o crear usuarios), luego vuelve a deshacer los cambios.