Qué es un clúster de servidores y qué tipos de clusters hay.

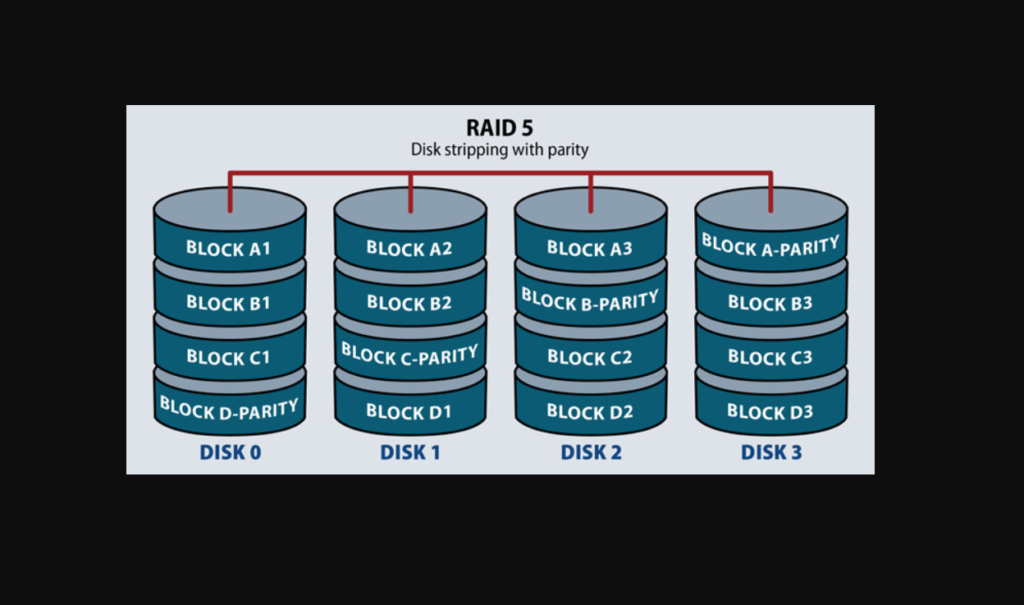

Ayer hablábamos del Cloud Computing. Uno de los conceptos que ha conseguido que tengamos esa tecnología es el de clúster de servidores. La idea es sencilla y similar a la de los RAID, que consiguieron que, conectando varios dispositivos de almacenamiento pudiéramos tener uno más grande, o más fiable. Un cluster de servidores es un conjunto de ordenadores conectados y funcionando en paralelo para realizar la misma tarea. Es decir los servidores individuales, nodos, comparten recursos de hardware y software para trabajar como si fueran un sólo sistema. Al igual que en el caso de los RAID, podemos estar buscando diferentes finalidades. alta disponibilidad, fiabilidad, balanceo de carga, ampliación de recursos…. Tipos de clúster de servidores. Según la tecnología usada: Clúster en la nube. Son rápidos y sencillos de configurar, pero menos adaptables. Clúster de servidores dedicados. Al ser clústers creados “a mano” con más adaptables al cliente, pero también conllevan más configuración. Según el servicio o funcionalidad que ofrecen: Clúster de alto rendimiento (HC o High Performance Computing Cluster). Creados para ofrecer gran potencia de cálculo o grandes cantidades de memoria. Clúster de alta disponibilidad (HA o High Availability). La idea es garantizar la disponibilidad del sistema, teniendo los recursos por duplicados y con software de detección y recuperación de errores. Clúster de alta eficiencia (HT o High Throughput): la finalidad de estos clústers es realizar la mayor cantidad de operaciones en el menor tiempo posible. Componentes de un clúster de servidores. Los clusters de servidores está formados por : Nodos: cada uno de los servidores del cluster. Sistema operativo: debe ser un sistema multiproceso y multiusuario. Conexiones de red: las conexiones entre los nodos, que pueden ser desde cables Ethernet a conexiones de fibra por Internet. Middleware: es el software que está entre el usuario y el clúster y que le hace pensar al usuario que está manejando una sola máquina. Permite detectar y añadir nuevos nodos al clúster y dispone de herramientas de mantenimiento, migración, balanceo… Almacenamiento: el almacenamiento en los clúster puede ser local, pero puede también ser externo. Ventajas de un clúster de servidores. Todas, siempre varios servidores van a ser mejor que uno…pasamos a resumirlas. Alta disponibilidad: Al tener varias máquinas con lo mismo, si se cae una, las otras aseguran que el sistema siga. Escalabilidad: siempre que se necesiten más recursos se pueden añadir más nodos en la red, haciendo que el clúster crezca según nuestras necesidades. Balanceo de carga. Otra de sus grandes ventajas, permite distribuir la carga entre los nodos, permitiendo así un mejor uso de los recursos. Resistencia a ciertos ataques con el DDOS. Al tener varios nodos, si uno es atacado el resto pueden seguir ofreciendo el servicio. Rendimiento: el sistema de clusters ofrece un mayor rendimiento que los servidores individuales. Entre otras cosas porque al repartir las cargas los nodos no se saturan. Conclusión: si la economía del proyecto lo permite, crear un clúster de servidores permite tener un balanceo, una mayor eficiencia y una tolerancia a fallos y ataques, además de una escalabilidad que son muy interesantes para cualquier proyecto TIC.